«Деловой Петербург» анализирует мировой рынок цифрового криминала и наиболее опасные хакерские группировки на сегодняшний день.

Киберпреступность давно вышла из тени и стала полноценной индустрией, где PR, переговоры и бухгалтерия играют важную роль. Тем временем, пока компании и государства развивают цифровую экономику, их «тёмная сторона» — экономика атак — становится все более заметной и организованной.

По словам Евгения Кокуйкина, генерального директора HiveTrace, киберпреступники и компании по кибербезопасности часто развиваются в одной экосистеме, но с противоположными целями. Хакеры, помимо извлечения прибыли, могут заниматься корпоративным шпионажем и саботажем. Обе стороны инвестируют в исследования и автоматизацию, и некоторые инструменты выглядят аналогично.

«Некоторые инструменты безопасности действительно напоминают те, что используют хакеры, например, сканеры уязвимостей. В крупных компаниях работают сертифицированные “белые хакеры”, которые проводят контролируемые атаки для выявления уязвимостей. Главное отличие — этика: хакеры действуют незаконно, в то время как специалисты по безопасности работают в рамках закона», — добавил он.

Современные киберпреступники все чаще используют тактику APT (Advanced Persistent Threat) — сложные целевые атаки, за что их группировки часто называют APT-группами.

«Деловой Петербург» провел консультации с ведущими экспертами в сфере кибербезопасности и составил список группировок, формирующих ландшафт киберпреступности в 2025 году, включая как вымогателей, так и группы, занимающиеся шпионажем от имени государств.

LockBit — ветераны с франшизой

Эта группировка вымогателей на протяжении последнего десятилетия была одной из самых заметных. В феврале 2024 года международная операция Cronos, при участии ФБР, Европола и британского Национального правоохранительного агентства, разрушила их инфраструктуру, арестовала серверы и даже запустила сайт банды как портал с утечками. Однако всего через неделю LockBit объявил о своём возвращении.

«LockBit зарабатывает по модели "шифровальщик как услуга" (Ransomware as a Service, RaaS), предоставляя партнерам доступ к программам-шифровальщикам и получая процент от выкупа. Известны случаи, когда они предлагают консультации с юристами для увеличения давления на жертву во время переговоров», — рассказал Кирилл Митрофанов, руководитель команды аналитики Cyber Threat Intelligence в "Лаборатории Касперского".

Именно благодаря модели RaaS кибервымогательство стало «франшизой», где участники получают проценты и бонусы. Митрофанов отмечает, что на этой основе вырос целый рынок вспомогательных инструментов, включая «стилеров», программы, крадущие учетные данные и токены доступа.

Формат LockBit позволил расширить географию атак: жертвами стали госпитали в США, заводы в Европе и муниципалитеты в Австралии. По данным Минюста США, число атакованных организаций превысило 2 тысячи. Их стиль отличается массовостью и жестокостью, переговоры проходят в жестком режиме, а публикация данных жертв происходит по графику, словно это пресс-релизы.

RansomHub — новые карьеристы

Появившаяся в 2023 году, эта группировка быстро заняла топовые позиции. После временного спада LockBit именно они стали лидерами по количеству атак. В 2024 году эксперты насчитали более 500 успешных взломов с их подписью, что составляет почти 10% всех зарегистрированных случаев в мире.

В отличие от LockBit, RansomHub делает акцент на скорость. Их атаки происходят за считанные часы: от заражения до шифровки и публикации. Принцип работы — чем быстрее они нанесут удар по бизнесу жертвы, тем быстрее получат выкуп.

Кирилл Митрофанов подчеркивает, что технический уровень кибергрупп продолжает расти.

«Они действуют более организованно, применяют сложные методы и инструменты. Кроме того, усиливается взаимодействие между злоумышленниками, которые могут использовать общую инфраструктуру и делить задачи, что затрудняет атрибуцию атак конкретной группе», — отметил представитель "Касперского".

RansomHub известны тем, что работают с подрядчиками и аффилированными группами. По сути, они выступают в роли брокеров шантажа: предоставляют платформу и инструменты, а партнеры завершают дело.

Cl0p — панки с массовым поражением

Эта группировка наносит удары не точечно, а массово. Крупнейшая их атака состоялась в 2023 году и была направлена на уязвимость в программе MOVEit, затронув сотни компаний по всему миру, включая американские корпорации и европейские университеты.

Метод Cl0p заключается в том, чтобы найти уязвимость в широко используемом продукте и атаковать сразу множество клиентов. Ущерб от атаки MOVEit исчисляется миллиардами, не только из-за выкупов, но и из-за репутационных потерь.

Главная особенность Cl0p — отсутствие интереса к переговорам. Они сразу публикуют списки жертв, демонстрируя свою мощь и создавая эффект паники. Эти «панки» цифрового мира придают значение шуму не меньше, чем деньгам. Однако эксперты предупреждают, что это не самое страшное...

«LockBit и Cl0p — это уже привычные проблемы, как COVID, которые ограничены по времени. Однако APT-группа, находящаяся в вашей сети 13 месяцев, представляет экзистенциальную угрозу, о которой вы даже не подозреваете. Мы сосредоточены на защите цепочек поставок, ведь долгосрочное присутствие злоумышленника в сети делает атаку практически неисправимой», — объясняет директор по развитию бизнеса «Гарда» Денис Батранков.

BlackCat (ALPHV) — технологическая новая волна

Эта группировка одной из первых начала использовать язык Rust для создания шифровальщиков, что дало им значительное преимущество: такие вирусы трудно отслеживать и нейтрализовать.

В 2024 году BlackCat парализовала крупнейшую сеть здравоохранения в США, что привело к неделям простоя и отмене сотен операций, ущерб был оценен в сотни миллионов долларов. Их подход направлен на давление на критическую инфраструктуру, где время имеет решающее значение.

В отличие от Cl0p или LockBit, BlackCat активно использует PR; их сайт — это витрина, на которой данные жертв представляются с угрозами и красиво оформлены. Они действуют как новое поколение ИТ-специалистов: технологично, эффективно и с узнаваемым брендом.

«Конфиденциальность становится своего рода “классом обслуживания”: крупные компании платят за шифрование, сегментацию и страховку, в то время как малый и средний бизнес управляет рисками, как может. Искусственный интеллект помогает восстанавливать утекшие данные по поведенческим паттернам, поэтому акцент смещается с “не утечь” на “обесценить украденное”: сократить объем хранения данных и строго ограничить доступ», — подчеркивает независимый ИТ-эксперт Александр Димитриев.

Lazarus Group (КНДР) — налёты под госфлагом

Эта группировка считается самой «государственной». Согласно данным ООН и ФБР, она связана с режимом в Пхеньяне и участвует в финансировании военных программ КНДР.

«Геополитика кибератак проста: государства устанавливают правила, корпорации защищают критическую инфраструктуру, а частные группы действуют как подрядчики», — отмечает Александр Димитриев.

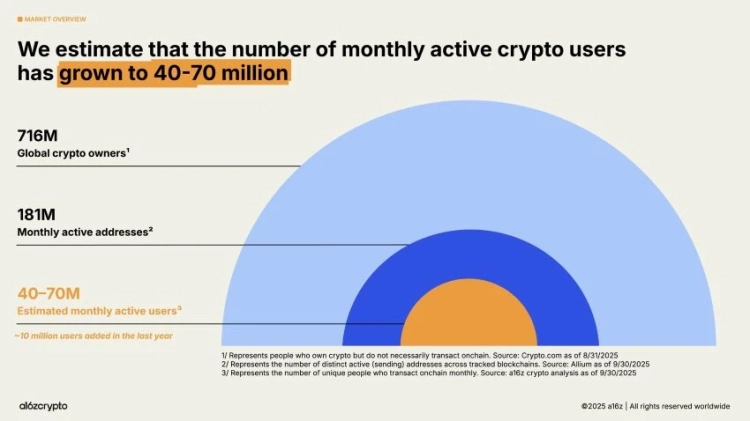

Специализируясь на криптовалютах, в 2022 году Lazarus похитила $620 миллионов из блокчейн-сети Ronin, а в 2023 — еще $100 миллионов из Harmony Horizon Bridge. В феврале 2025 года они осуществили крупнейший криптовалютный грабеж в истории, выведя около $1,5 миллиарда в Ethereum с биржи Bybit.

Lazarus работает системно, разрабатывая целые кампании: сначала внедрение через фишинг, затем закрепление в системе и только потом хищение активов. Их цель — не просто личная выгода, а пополнение государственного бюджета КНДР, что делает борьбу с ними все более сложной.

«С учетом роста цифровизации и числа кибератак, “ручного” контроля со стороны служб информационной безопасности становится недостаточно. Мы ожидаем, что рынок будет развиваться в сторону большей автоматизации, в том числе с использованием искусственного интеллекта», — говорит Кирилл Митрофанов.

APT28 (Fancy Bear) — грубая сила

APT28, известные как Fancy Bear, связывают с российскими спецслужбами, хотя официальных подтверждений этому нет. Их имя стало известным еще в 2016 году во время взлома серверов Демократической партии США.

С тех пор APT28 участвовали в атаках на бундестаг, спортивные организации и НАТО. Их стиль характеризуется широким охватом и агрессивной тактикой, они не боятся оставлять следы, действуя как спецназ.

«Сопротивление служб информационной безопасности и киберпреступников имеет асимметричный характер: хакеру достаточно одной успешной атаки из ста, в то время как службе безопасности нужно защищать все вектора и системы одновременно», — подчеркивает Евгений Кокуйкин.

APT29 (Cozy Bear) — аристократы шпионажа

Эта организация имеет схожее название с предыдущей, но представляет другую школу. Она известна своей методичностью и изяществом, оставляя минимум следов.

APT29 приписывают атаку на компанию SolarWinds в 2020 году, когда хакеры получили доступ к десяткам министерств и корпораций через обновление программного обеспечения. В 2023-2024 годах их активность вновь наблюдалась в дипломатических кругах.

Разница между APT28 и APT29 заключается в их подходах: первые действуют агрессивно, вторые — скрытно, проникая в системы и оставаясь там на длительное время.

«Среднее время обнаружения кибершпионских атак в 2024 году составило 390 дней, что на 40% больше по сравнению с 2023 годом. Это означает, что злоумышленники могут находиться в сети более года, прежде чем их заметят», — подчеркивает Денис Батранков.

Charming Kitten (Иран) — точечные удары

Charming Kitten, также известные как APT35, действуют от имени Ирана, используя классические методы фишинга и социальной инженерии в очень избирательной форме.

Они нацелены на журналистов, правозащитников и исследователей. В 2024 году зарегистрированы атаки на ученых, работающих над ближневосточными ядерными проектами. Их цель — получение информации, а не денег.

Charming Kitten действуют как «охотники с лупой»: их атаки незаметны для широкого круга, но наносят серьезный ущерб жертвам. В отличие от Lazarus, они не крадут миллиарды, но способны скомпрометировать репутацию и подорвать целые институты.

«Пользователи стали осторожнее делиться данными, устав от новостей об утечках. Доверие работает, когда компания не только извиняется, но и активно компенсирует неудобства, показывая прозрачность своих действий по защите», — отмечает Александр Димитриев.

Evil Corp — старейшие банкиры подполья

Имена этой группировки звучат с начала 2010-х, когда трояны Dridex и Zeus стали символами банковских киберпреступлений. Несмотря на санкции и аресты, Evil Corp остается активной. Их отличает способность быстро адаптироваться: переименовываться, менять инструменты, скрываться и снова появляться.

Эти злоумышленники действуют не как быстрые вымогатели, а скорее как старая мафия, ориентированная на деньги. Их методы традиционны: банковские кражи, фишинг и использование троянов. Они полагаются на опыт и связи.

«В ходе недавних исследований мы выявили “экзотические” техники, ранее характерные только для команд Red Team. Возможно, среди атакующих Россию появились бывшие ИТ-специалисты или участники Red Team. Ожидаем, что такие методы будут встречаться все чаще», — предупреждает Кирилл Митрофанов.

FIN7 (Carbanak) — миллиардеры–маскировщики

Группировка FIN7, также известная как Carbanak, украла более $1 миллиарда через атаки на банки и POS-терминалы в ресторанах и отелях США. Их стиль — маскировка. Они часто действовали через подставные IT-компании, нанимая сотрудников на фиктивные проекты, чтобы скрыть свои преступные действия под легальной активностью.

Несмотря на аресты в Европе, группировка продолжает существовать. Их отличие от Evil Corp в том, что они ближе к корпоративному мошенничеству, атакуя не только банки, но и целые сети ритейла и гостиничного бизнеса.

«Каждая компания определяет последствия инцидентов по-своему, но мы видим, что действия атакующих становятся все более агрессивными и деструктивными. Они не только крадут и шифруют данные, но и удаляют их, используя вайперы, что делает восстановление невозможным. Это указывает на намерение нанести максимальный ущерб», — описывает текущие тенденции Митрофанов.

Наследники Conti — распавшийся спрут

Хотя группировка Conti формально распалась в 2022 году, участники разошлись по другим группам, образовав десятки «детей Conti» — таких как Royal, Hive и другие. Они сохранили инфраструктуру, методы и связи, что делает их по-прежнему одной из самых опасных сил в киберпреступности.

«Рынок безопасности консолидируется вокруг нескольких платформ, а интеграторы становятся кураторами экосистем. Ближайшие тренды — автоматизированное реагирование и безопасность идентификации. В долгосрочной перспективе — управление маршрутами атак и постквантовая криптография. Главный движущий фактор — экономика простоя: когда каждая минута простоя стоит бизнесу больше, чем выкуп, требуемый хакерами», — заключает Александр Димитриев.