«Деловой Петербург» дүйнөлүк санариптик кылмыш рыногун жана бүгүнкү күндө эң кооптуу хакердик топторду талдайт.

Кибер кылмыштуулук узак убакыттан бери көлөкөдөн чыгып, PR, сүйлөшүүлөр жана бухгалтерия маанилүү роль ойной турган толук кандуу индустрияга айланды. Ошол эле учурда, компаниялар жана мамлекеттер санариптик экономиканы өнүктүрүп жатканда, алардын «кара тарабы» — чабуул экономикасы — улам көрүнүктүү жана уюшкан болуп баратат.

Евгений Кокуйкин, HiveTrace компаниясынын башкы директорунун айтымында, кибер кылмышкерлер жана кибер коопсуздук компаниялары көп учурда бир экосистемада өнүгүшөт, бирок карама-каршы максаттар менен. Хакерлер пайда табуу менен катар корпоративдик шпиондук жана саботаж менен да алектениши мүмкүн. Эки тарап тең изилдөөлөргө жана автоматташтырууга инвестиция салып, айрым инструменттер окшош көрүнөт.

«Кээ бир коопсуздук инструменттери чындыгында хакерлер колдонгон инструменттерге окшош, мисалы, уязвимосторду сканерлөө. Ири компанияларда сертификатталган “ак хакерлер” иштейт, алар уязвимосторду аныктоо үчүн контролдонуучу чабуулдарды жүргүзүшөт. Негизги айырма — этика: хакерлер мыйзамсыз иш алып барышат, ал эми коопсуздук адистери мыйзамдын чегинде иштешет», — деп кошумчалады ал.

Заманауи кибер кылмышкерлер APT (Advanced Persistent Threat) тактикасын улам көбүрөөк колдонуп жатышат — бул татаал максаттуу чабуулдар, ошондуктан алардын топтору APT-топтору деп аталат.

«Деловой Петербург» кибер коопсуздук тармагындагы жетекчи адистер менен консультациялар өткөрүп, 2025-жылы кибер кылмыштуулук ландшафтын түзгөн топтордун тизмесин түздү, аларга талапкерлер жана мамлекеттин атынан шпиондук менен алектенген топтор кирет.

LockBit — франшиза менен ветерандар

Бул талапкерлер тобу акыркы он жылдыкта эң көрүнүктүү болгон. 2024-жылдын февралында ФБР, Европол жана Британиянын Улуттук укук коргоо агенттиги катышкан эл аралык Cronos операциясы алардын инфраструктурасын талкалап, серверлерин камакка алды жана банданын веб-сайтын маалымат агымдары үчүн портал катары иштетти. Бирок бир жума өткөндөн кийин LockBit кайра кайтып келгенин жарыялады.

«LockBit “шифровальщик кызмат катары” (Ransomware as a Service, RaaS) моделинде иштейт, өнөктөштөргө шифровальщик программаларына кирүү мүмкүнчүлүгүн берип, выкуптан пайыз алат. Алар жертвага басымды күчөтүү үчүн юристтер менен консультацияларды сунуштаган учурлар белгилүү», — деди Кирилл Митрофанов, “Лаборатория Касперского” Cyber Threat Intelligence аналитика командасынын жетекчиси.

RaaS моделинин жардамы менен кибер талапкерлик «франшизага» айланды, анда катышуучулар пайыздар жана бонус алышат. Митрофанов белгилегендей, ушул негизде жардамчы инструменттердин бүтүндөй рыногу пайда болду, анын ичинде “стилерлер”, эсептик маалыматтарды жана кирүү токендерин уурдоочу программалар.

LockBit форматы чабуулдардын географиясын кеңейтүүгө мүмкүндүк берди: курмандыктар АКШдагы ооруканалар, Европадагы заводдор жана Австралиядагы муниципалитеттер болду. АКШнын Юстиция министрлигинин маалыматы боюнча, чабуулга алынган уюмдардын саны 2000ден ашты. Алардын стили массалык жана катаалдык менен айырмаланат, сүйлөшүүлөр катуу режимде өтөт, ал эми курмандыктардын маалыматтары график боюнча жарыяланат, бул пресс-релиздердей.

RansomHub — жаңы карьерачылар

2023-жылы пайда болгон бул топ тез эле жогорку позицияларды ээлеп алды. LockBit’тин убактылуу төмөндөшүнөн кийин, алар чабуулдардын саны боюнча лидерлерге айланышты. 2024-жылы адистер алардын кол коюу менен 500дөн ашык ийгиликтүү хакердик чабуулдарды катташты, бул дүйнөдө катталган бардык учурлардын 10% жакын.

LockBit’тен айырмаланып, RansomHub ылдамдыкка басым жасайт. Алардын чабуулдары бир нече сааттын ичинде болот: инфекциядан шифрлоого жана маалыматтарды жарыялоого чейин. Иш принципи — жертванын бизнесине мүмкүн болушунча ылдам сокку урса, ошончолук ылдам выкуп алышат.

Кирилл Митрофанов кибер топтордун техникалык деңгээли өсүп жатканын баса белгилейт.

«Алар уюшкандыкта иштешет, татаал методдорду жана инструменттерди колдонушат. Мындан тышкары, жаман адамдардын ортосундагы өз ара аракеттенүү күчөйт, алар жалпы инфраструктураны пайдаланып, милдеттерди бөлүшөт, бул чабуулдарды конкреттүү топко атрибуциялоону кыйындатат», — деп белгиледи “Касперский” өкүлү.

RansomHub подрядчылар жана аффилирленген топтор менен иштөө менен белгилүү. Негизинен, алар шантаж брокерлери катары иштешет: платформа жана инструменттерди камсыз кылышат, ал эми өнөктөштөр ишти аяктайт.

Cl0p — массалык соккулар

Бул топ сокку уруп жатканда тактыкка эмес, массалыкка басым жасайт. Алардын эң ири чабуулу 2023-жылы MOVEit программасындагы уязвимосторго багытталган, бул дүйнө жүзү боюнча жүздөгөн компанияларды, анын ичинде америкалык корпорацияларды жана европалык университеттерди камтыды.

Cl0p методологиясы кеңири колдонулган продукттагы уязвимосту табуу жана бир эле учурда көптөгөн кардарларды чабуулга алуу болуп саналат. MOVEit чабуулунун зыяндары миллиарддаган долларды түзөт, бул выкуптардан гана эмес, ошондой эле репутациялык жоготуулардан улам.

Cl0p’тун негизги өзгөчөлүгү — сүйлөшүүлөргө кызыкдар болбошу. Алар дароо курмандыктардын тизмелерин жарыялашат, күчтөрүн көрсөтүп, паника эффектин жаратышат. Бул «панктар» санариптик дүйнөдө акчага караганда ызы-чуунун маанисин жогору коюшат. Бирок адистер бул эң коркунучтуу нерсе эместигин эскертет...

«LockBit жана Cl0p — бул COVID сыяктуу эле, убакыт менен чектелген таасирлер. Бирок, сиздин тармакта 13 ай бою турган APT-топ экзистенциалдык коркунучту сунуштайт, сиз аны да сезбей каласыз. Биз жеткирүү чынжырларын коргоого көңүл буруп жатабыз, анткени жаман адамдын тармакта узак мөөнөттүү болушу чабуулду дээрлик оңдоп болбойт», — деп түшүндүрөт “Гарда” бизнес өнүктүрүү боюнча директору Денис Батранков.

BlackCat (ALPHV) — технологиялык жаңы толкун

Бул топ шифровальщиктерди түзүү үчүн Rust тилин колдонгон биринчи топтордун бири болуп саналат, бул аларга маанилүү артыкчылык берди: мындай вирустарды көзөмөлдөө жана жок кылуу кыйын.

2024-жылы BlackCat АКШдагы эң ири саламаттыкты сактоо тармагын парализдеп, жума бою иш токтоп, жүздөгөн операциялардын жокко чыгарылышына алып келди, зыян жүздөгөн миллион долларга бааланган. Алардын ыкмасы критикалык инфраструктурага басым жасоого багытталган, анда убакыт маанилүү.

Cl0p же LockBit’тен айырмаланып, BlackCat PRди активдүү колдонуп жатат; алардын веб-сайты — курмандыктардын маалыматтары коркутуулар менен кооздолуп, витрина катары көрсөтүлөт. Алар жаңы муундун IT адистери катары иштешет: технологиялык, эффективдүү жана таанымал бренд менен.

«Конфиденциалдуулук өзүнчө “кызмат классы” болуп калууда: ири компаниялар шифрлөө, сегментация жана камсыздандыруу үчүн төлөшөт, ал эми чакан жана орто бизнес коркунучтарды өз мүмкүнчүлүктөрүнө жараша башкарууга аракет кылат. Жасалма интеллект агымдагы маалыматтарды калыбына келтирүүгө жардам берет, андыктан акцент “жоголбоо”дан “уурдалганды баалабоо”га өтүүдө: маалыматтарды сактоо көлөмүн кыскартуу жана кирүүнү катуу чектөө», — деп баса белгилейт көз карандысыз IT адиси Александр Димитриев.

Lazarus Group (КНДР) — мамлекеттик желектеги чабуулдар

Бул топ “мамлекеттик” деп эсептелет. БУУ жана ФБРдин маалыматы боюнча, ал Пхеньяндагы режим менен байланышта жана КНДРдин аскердик программаларын каржылоого катышат.

«Кибер чабуулдардын геополитикасы жөнөкөй: мамлекеттер эрежелерди белгилешет, корпорациялар критикалык инфраструктураны коргошот, ал эми жеке топтор подрядчы катары иштешет», — деп белгилейт Александр Димитриев.

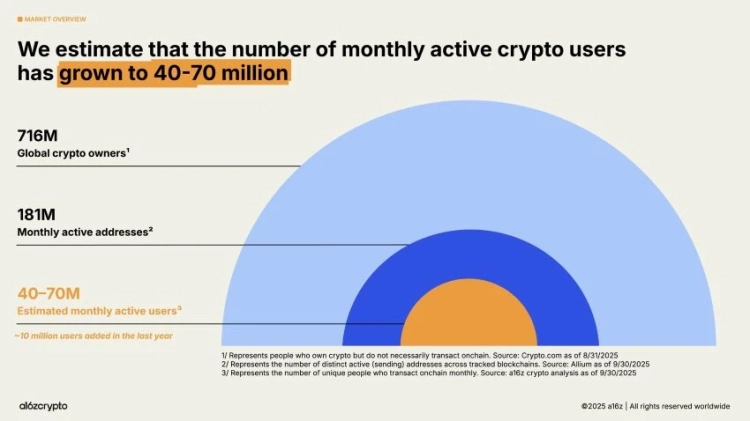

Криптовалюталарга адистешип, 2022-жылы Lazarus Ronin блокчейн тармагынан $620 миллион уурдаган, ал эми 2023-жылы Harmony Horizon Bridge’ден дагы $100 миллион уурдаган. 2025-жылдын февралында алар тарыхтагы эң ири криптовалюта уурдоону ишке ашырып, Bybit биржасынан $1,5 миллиарддан ашык Ethereum чыгарып кетишти.

Lazarus системалуу иштейт, бүтүндөй кампанияларды иштеп чыгат: биринчи фишинг аркылуу кириш, андан кийин системада бекемделүү жана акырында активдерди уурдоо. Алардын максаты — жеке пайда эмес, КНДРдин мамлекеттик бюджетин толуктоо, бул алар менен күрөшүүнү кыйындатат.

«Санариптештирүүнүн жана кибер чабуулдардын санынын өсүшүн эске алганда, маалымат коопсуздугу кызматтары тарабынан “кол менен” көзөмөл жүргүзүү жетишсиз болуп калууда. Биз рыноктун көбүрөөк автоматташтырылышын, анын ичинде жасалма интеллектти колдонуу менен өнүгүшүн күтүп жатабыз», — дейт Кирилл Митрофанов.

APT28 (Fancy Bear) — күчтүү күч

APT28, Fancy Bear деп белгилүү, орус атайын кызматтары менен байланыштуу, бирок расмий тастыктоолор жок. Алардын аты 2016-жылы АКШнын Демократиялык партиясынын серверлерин хакердик чабуулга алган учурда белгилүү болду.

Ошол убакыттан бери APT28 бундестагга, спорттук уюмдарга жана НАТОго чабуулдарга катышты. Алардын стили кеңири камтууга жана агрессивдүү тактикага мүнөздүү, алар из калтыргандыктан коркпойт, атайын күчтөр сыяктуу иштешет.

«Маалымат коопсуздугу кызматтары менен кибер кылмышкерлердин каршылыгы асимметриялуу мүнөзгө ээ: хакерге жүз чабуулдун бирөө ийгиликтүү болсо жетиштүү, ал эми коопсуздук кызматы бардык векторлорду жана системаларды бир эле учурда коргошу керек», — деп баса белгилейт Евгений Кокуйкин.

APT29 (Cozy Bear) — шпиондук аристократтар

Бул уюм мурдагысына окшош аталышка ээ, бирок башка мектепти билдирет. Ал методдолук жана элеганттуулугу менен белгилүү, издерин минималдуу калтырат.

APT29 SolarWinds компаниясына 2020-жылы чабуул койгондугу менен белгилүү, хакерлер программалык камсыздоону жаңыртуу аркылуу ондогон министрликтерге жана корпорацияларга кирүүгө жетишкен. 2023-2024-жылдары алардын активдүүлүгү кайрадан дипломатиялык чөйрөлөрдө байкалган.

APT28 менен APT29дун ортосундагы айырма алардын ыкмасында: биринчи агрессивдүү иштешет, экинчилери — жашыруун, системаларга кирип, узак убакыт бою ошол жерде калышат.

«2024-жылы кибершпиондук чабуулдарды аныктоо үчүн орточо убакыт 390 күндү түздү, бул 2023-жылга салыштырганда 40%га жогору. Бул жаман адамдардын тармакта бир жылдан ашык убакыт бою болушу мүмкүн экенин билдирет, аларды байкабай калат», — деп баса белгилейт Денис Батранков.

Charming Kitten (Иран) — так соккулар

Charming Kitten, ошондой эле APT35 деп белгилүү, Иран атынан иштешет, классикалык фишинг жана социалдык инженерия методдорун абдан тандалма түрдө колдонушат.

Алар журналисттерге, укук коргоочуларга жана изилдөөчүлөргө багытталган. 2024-жылы Түштүк-Чыгыш Азиядагы ядролук долбоорлор менен иштеген илимпоздорго чабуулдар катталган. Алардын максаты — маалымат алуу, акча эмес.

Charming Kitten «лупа менен аңчылар» сыяктуу иштешет: алардын чабуулдары кеңири коомчулук үчүн көрүнбөйт, бирок курмандыктарга олуттуу зыян келтирет. Lazarusтан айырмаланып, алар миллиарддарды уурдамайынча, бирок репутацияны компрометациялап, бүт институттарды бузууга жөндөмдүү.

«Пайдалануучулар маалыматтарды бөлүшүүдө абдан этият болуп калды, агымдагы маалыматтардын агып кетүүсү жөнүндө жаңылыктардан тажап. Ишеним, компания кечирим сурап гана тим болбостон, ыңгайсыздыктарды активдүү калыбына келтирип, коргоо боюнча аракеттеринин ачык-айкындуулугун көрсөтүп жатканда иштейт», — деп белгилейт Александр Димитриев.

Evil Corp — подполье банкирлеринин улуулары

Бул топтун аттары 2010-жылдардын башынан бери угулуп келет, Dridex жана Zeus трояндары банктын кибер кылмыштарынын символдоруна айланган. Санкциялар жана камакка алууга карабастан, Evil Corp активдүү бойдон калууда. Алардын өзгөчөлүгү — тез адаптациялануу: атын өзгөртүү, инструменттерди алмаштыруу, жашынуу жана кайрадан пайда болуу.

Бул жаман адамдар тез талапкерлер катары эмес, акчага багытталган эски мафия сыяктуу иштешет. Алардын ыкмалары салттуу: банктын уурдалышы, фишинг жана трояндарды колдонуу. Алар тажрыйбага жана байланыштарга таянат.

«Жакында жүргүзүлгөн изилдөөлөрдө биз “экзотикалык” техникаларды аныктадык, алар мурда Red Team командаларына гана мүнөздүү болгон. Мүмкүн, Россияга чабуул койгондордун арасында мурдагы IT адистери же Red Teamдин катышуучулары бар. Мындай ыкмалардын көбөйүшүн күтүп жатабыз», — деп эскертет Кирилл Митрофанов.

FIN7 (Carbanak) — маскировкачы миллиардерлер

FIN7 тобу, ошондой эле Carbanak деп белгилүү, АКШдагы банктарга жана POS терминалдарына чабуулдар аркылуу $1 миллиарддан ашык уурдаган. Алардын стили — маскировка. Алар көп учурда фальшиви IT компаниялары аркылуу иштешип, мыйзамдуу ишмердүүлүктүн астында кылмыштуу аракеттерин жашыруу үчүн кызматкерлерди жалдашкан.

Европада камакка алынгандан кийин да, топ жашап жатат. Алар Evil Corp’тан айырмаланып, корпоративдик алдамчылыкка жакын, банктарды гана эмес, бүтүндөй розничдик жана мейманкана тармактарын чабуулга алат.

«Ар бир компания инциденттердин кесепеттерин өзүнчө аныктайт, бирок биз чабуулчулардын аракеттери улам агрессивдүү жана бузгуч болуп жатканын көрүп жатабыз. Алар маалыматтарды уурдап, шифрлеп гана тим болбостон, жок кылышат, вайперлерди колдонуп, калыбына келтирүүнү мүмкүн эмес кылышат. Бул максималдуу зыян келтирүү ниетин көрсөтөт», — деп Митрофанов учурдагы тенденцияларды сүрөттөйт.

Conti мурасчылары — бөлүнгөн октопус

Conti тобу формалдуу түрдө 2022-жылы бөлүнгөнүнө карабастан, катышуучулар башка топторго тарап, Royal, Hive жана башка “Conti балдары” деген ондогон топторду түзүштү. Алар инфраструктураны, методдорду жана байланыштарды сактап калышты, бул аларды кибер кылмыштуулукта дагы эле эң кооптуу күчтөрдүн бири кылат.

«Коопсуздук рыногу бир нече платформанын айланасында консолидацияланууда, ал эми интеграторлор экосистеманын куратору болуп калууда. Эң жакын тренддер — автоматташтырылган жооп берүү жана идентификация коопсуздугу. Узун мөөнөттүү келечекте — чабуулдардын маршруттарын башкаруу жана посткванттык криптография. Негизги кыймылдаткыч фактор — токтоп калуу экономикасы: ар бир мүнөттүн токтоп калуусу бизнес үчүн хакерлер талап кылган выкуптан көп турат», — деп жыйынтыктады Александр Димитриев.```